![JPCERT/CC インシデント報告対応レポート [2019年4月1日~2019年6月30日]](/dcms_media/image/CMS_vulnerability_02.jpg)

JPCERT/CC インシデント報告対応レポート [2019年4月1日~2019年6月30日]

HTMLやCSSなどの専門知識がなくても、Webサイトを簡単に制作できるCMS(Content Management System)。

豊富な拡張機能があって利便性も高いことから、多くの企業や団体で活用されているシステムですが、CMSの脆弱性について理解されている方はあまり多くないようです。

CMSは、その多くがWordPressやDrupalなどのオープンソースで提供されています。

オープンソースゆえに堅牢なセキュリティ対策をしていないと、Webサイトの改ざんや個人情報の漏えいといったリスクが常に付きまといます。

ここでは、最近起きたWebサイトの被害のうち、CMSの脆弱性を狙った事例をピックアップしました。

被害にあわないために、いま企業がやるべきセキュリティ対策についても解説します。

Webサイトの改ざん被害は身近に潜んでおり、JPCERT/CCが報告を受けた被害件数は今年に入って既に485件にも上っています。

![JPCERT/CC インシデント報告対応レポート [2019年4月1日~2019年6月30日]](/dcms_media/image/CMS_vulnerability_02.jpg)

JPCERT/CC インシデント報告対応レポート [2019年4月1日~2019年6月30日]

数多くの被害事例から、下記6つのケースを詳しく見ていきましょう。

|   | 被害事例 |

|---|---|

| 2014年7月31日 | ユーザーに不正プログラムをダウンロードさせる |

| 2015年3月初旬 | 自社ドメインにテロ組織の名称が表示 |

| 2015年12月9日 | ランサムウェアに感染するサイトへ誘導 |

| 2018年4月 | ECサイトからカード情報が盗まれる |

| 2019年1月 | Wordpressを踏み台にホスティングサーバーを乗っ取り |

| 2019年4月 | サイトを表示すると詐欺サイトへ転送 |

2014年7月、米国のメディアサイト「Gizmodo(ギズモード)」が、サイバー犯罪者によって改ざんされる事件が発生しました。

被害が報告されたのは、Gizmodoブラジル版サイトのメインページ。

攻撃者は、CMSの脆弱性を利用して不正なスクリプトコードを埋め込み、ユーザーを別のサイトへ誘導させ、不正なプログラムをダウンロードさせようとしました。

Gizmodoは改ざんされたコードを直ちに削除しましたが、約7,000人のユーザーが不正プログラムをダウンロードしてしまったようです。

過激派組織「IS(Islamic State)」を名乗る改ざん被害が、2015年3月ごろに日本を含む世界各国で報告されました。

被害を受けたのは、WordPressで制作された一部のWebサイト。

企業や公共団体、さらには政府機関のWebサイトでも確認され、米国の連邦捜査局(FBI)や日本の警察庁も注意喚起する事態になりました。

原因は「Fancybox for WordPress」というWebサイトの管理用ソフトウエアに脆弱性があったことで、攻撃者はこれを悪用したとみられます。

英国の大手新聞社インデペンデントが運営するメディアサイトで、2015年12月に改ざん事件が発生しました。

被害にあったのは、「The Independent」というメディアサイトのうち、CMSで構築されたブログ記事の部分。

ユーザーが記事を閲覧しようとクリックすると、別サイトにリダイレクトされ、不正プログラム「ランサムウェア」をダウンロードさせるよう改ざんされていたのです。

ランサムウェアといえば、ユーザーのパソコンに侵入してファイルを暗号化し、「解除してほしければ500ドルを支払え」などのメッセージで脅すマルウェアとして知られます。

実際にアクセスしたユーザー数は少なかったとはいえ、数百万人が閲覧するWebサイトで発生した事件だけに大きな衝撃を与えました。

2018年4月、1,000をこえるECサイトが一斉にサイバー攻撃されました。いずれのECサイトも、CMSを活用したオープンソースのプラットフォーム「Magento」で運用されています。

攻撃者は、Magentoの管理パネルにアクセスして不正なコードを追加。

これにより、ユーザーの支払い処理の様子を”丸見え”にすることができ、さらにはクレジットカードの情報を外部へ転送させていました。

ECサイトは、サイバー犯罪者にとって標的にされやすいWebサイトの一つです。

Magentoに限らず、ECサイトを狙った被害は後を絶たないのが現状です。

大塚商会のホスティングサービスに、不正ファイルが設置されていたことが2019年1月に確認されました。

最初にサイバー攻撃されたのは、ホスティングサービスの利用者です。

この利用者はCMS(Wordpress)を使っており、そのIDなどからWebサーバーOSに不正アクセス。

そして、他の利用者にも不正ファイルを設置したようです。

CMSを踏み台にしたサイバー攻撃ですが、幸いにも個人情報の漏えいなどの被害は確認されていません。

WordPressプラグインを狙ったサイバー攻撃が、2019年4月以降に各所で確認されています。

ターゲットにされたプラグインは、「Yuzo Related Posts」「Easy WP SMTP」など。

これを利用したWebサイトを開くと、詐欺サイトへ誘導されるといった被害報告が上がっています。

Yuzo Related Postsの開発者は、改ざんされたプラグインの削除と再インストールを呼び掛けています。

WordPressをはじめCMSには、さまざまな脆弱性が確認されています。

脆弱性を改善した最新バージョンをアップロードしたところで、攻撃者は手を替え品を替え攻撃してきます。

被害を最小限に抑えるには、最新バージョンをアップデートしたうえで、管理面の強化、つまり堅牢なセキュリティ対策を実施することが重要です。

具体的には、以下のようなセキュリティ対策がCMSの安全性を高めるうえで効果が期待されます。

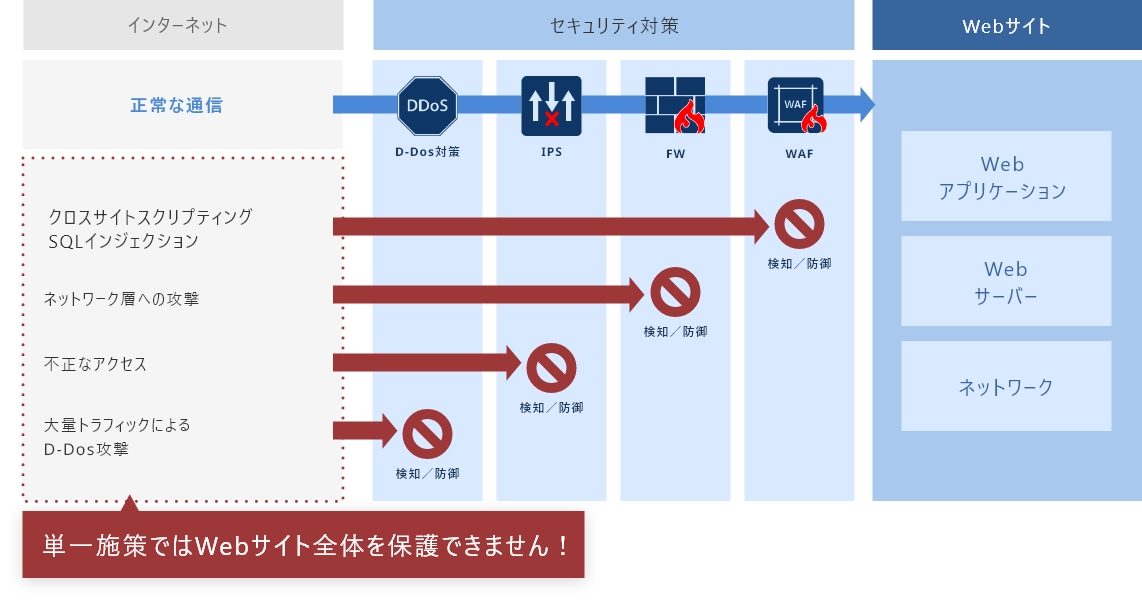

D-Dosとは、標的のサーバーに対して複数のコンピュータから攻撃し、帯域幅をパンクさせるなどサービスを停止に追い込むサイバー攻撃のことです。

プロバイダー側で攻撃を遮断するなどの対策法があります。

不正アクセスやサイバー攻撃を検知したら、自動的に通信を遮断するシステム。

サイバー攻撃のパターンを解析し、類似するものが通信を求めてきた場合に、自動でブロックしてくれます。

インターネット環境と社内LANのあいだに設置するしくみ。

外部からの不正アクセスやサイバー攻撃を、社内ネットワークに侵入させないためのものです。

ファイヤーウォールの一種で、特にWebアプリを通じた不正アクセスを防ぐものをいいます。

Webサーバーの前面に配置し、通信データをアプリケーションレベルで解析することで、脆弱性を突いた攻撃から守ります。

万一、サイバー攻撃されたときには、迅速かつ適切な対応が求められます。

不正アクセスなどの攻撃をいち早く知らせてくれる検知システムの導入も、有効な手立てです。

システム構成において、要素ごとの脆弱性を検知し、適用の判断や対応を行うフローのことです。

サイバー攻撃に対して迅速に対応するうえで、効果を発揮します。

CPUやメモリ、ディスクの使用率など、サーバーのロードバランスを常に監視。

不正アクセスやサイバー攻撃があったら有人監視に切換えて対応するしくみです。

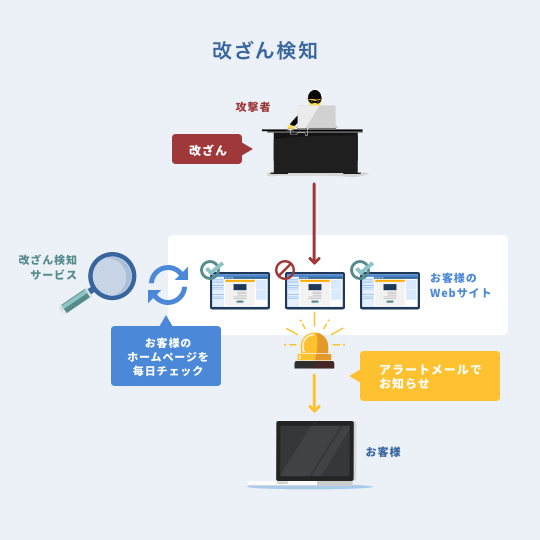

不正アクセスなどによって、万一Webサイトが改ざんされた場合、管理者へ報告するシステムです。

迅速な報告を受けて、被害を最小限にとどめる施策を練るのに有効です。

CMSは便利で使いやすいWebツールである一方で、サイバー攻撃の対象になりやすいこともしっかり認識しておく必要があります。

CMSの脆弱性に対して何も対応せず、また自社サイトが改ざんされても放置しておいた場合、そのリスクは企業活動にも大きな影響を与えるでしょう。

被害にあわないためには、攻撃を未然に防ぐセキュリティ対策と、万一攻撃されたときの検知対策、さらに迅速な復旧を実現するための定期的なバックアップといった体制を整えておくことが大切です。

【関連記事】

>【2021年】CMSの種類まとめ!企業で使われているCMSは?